In het snel evoluerende digitale landschap van vandaag groeien de beveiligingsrisico’s net zo snel als opkomende technologieën en hun toepassingen. Vaak wordt het integreren van security testing in de softwareontwikkelingslevenscyclus (SDLC) over het hoofd gezien of uitgesteld ten gunste van snellere ontwikkeling en implementatie, en is het mogelijk geen prioriteit voor agile ontwikkelingsteams.

Dit artikel verkent hoe beveiligingstests effectief kunnen worden geïntegreerd in de SDLC, terwijl de Agile-methodologie wordt benut, en benadrukt de voordelen die het biedt voor zowel softwareproducten als organisaties.

Begrip van security testing

Wat: Security testing beoordeelt software om kwetsbaarheden te identificeren die door kwaadwillende actoren kunnen worden misbruikt. Dit proces zorgt ervoor dat de software bestand is tegen echte dreigingen, gebruikers- en bedrijfsgegevens beschermt, de functionaliteit behoudt en voldoet aan relevante beveiligingsnormen en -voorschriften.

Wanneer: Security testing moeten proactief worden uitgevoerd, waarbij de resultaten snel worden aangepakt om kwetsbaarheden te identificeren en op te lossen voordat aanvallers deze kunnen exploiteren.

Het belang van security testing in de SDLC

Door een vergelijking te maken tussen handmatige functionele testers en security testers, krijgt men een goed inzicht in de cruciale rol van security testing in de Software Development Life Cycle (SDLC).

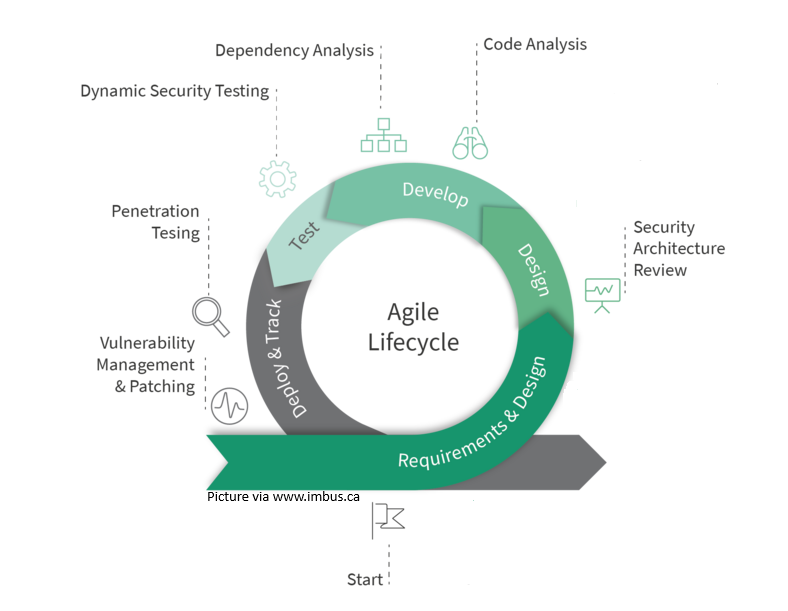

Wanneer een testengineer of QA teamlid vanaf het begin van een project wordt geïntegreerd in een Agile ontwikkelteam, heeft hun betrokkenheid in alle fasen – van Requirements & Design tot Deploy & Track – een significante invloed op de kwaliteit van het project. Deze vroege integratie zorgt ervoor dat functionele en niet-functionele problemen snel worden geïdentificeerd en opgelost, wat leidt tot minder bugs en een soepelere live implementatie.

Hetzelfde geldt voor security testing. Het betrekken van een security test engineer vanaf het begin van het ontwikkelingsproces vermindert de kans op beveiligingsproblemen bij de implementatie aanzienlijk. Hier zijn verschillende redenen waarom het essentieel is om dit vroegtijdig te integreren in agile projecten:

- Vroege detectie van kwetsbaarheden: Door security testing vroeg in de SDLC uit te voeren, kunnen kwetsbaarheden worden geïdentificeerd en verminderd voordat ze escaleren tot kritieke problemen. Deze proactieve benadering minimaliseert de tijd en middelen die nodig zijn om security flaws later in het ontwikkelingsproces aan te pakken.

- Compliance en risicomanagement: Security testing zorgt ervoor dat software voldoet aan strikte regelgeving voor gegevensbescherming, waardoor juridische risico’s worden verminderd en de reputatie, het vertrouwen en de geloofwaardigheid van de organisatie worden beschermd.

- Verbeterde productkwaliteit: Security testing helpt niet alleen tegen cyberdreigingen, maar verbetert ook de algehele kwaliteit van het product. Het oplossen van security flaws verhoogt de betrouwbaarheid en efficiëntie van de applicatie.

- Kostenbesparing: Het identificeren en oplossen van security flaws in de vroege stadia van de ontwikkeling is veel kosteneffectiever dan het aanpakken van problemen na de implementatie of later in de SDLC.

Het vroegtijdig en continu integreren van security testing in het agile ontwikkelingsproces is essentieel.

Integratie van beveiligingstests in de fasen van de SDLC

Nu we het belang van het integreren van security testing in de Software Development Life Cycle (SDLC) hebben besproken, laten we kijken hoe we dit effectief in de praktijk kunnen implementeren. Hieronder volgt een fasenplan waarmee een robuust kader voor veilige softwareontwikkeling wordt gevormd:

Vereisten en ontwerpfase

- Definieer vroeg de beveiligingsvereisten en -doelen.

- Identificeer potentiële bedreigingen en kwetsbaarheden die de software kunnen beïnvloeden.

Ontwerpfase

- Integreer beveiligingsbest practices in het ontwerpproces.

- Anticipeer op potentiële beveiligingsproblemen om deze proactief aan te pakken.

Ontwikkelingsfase

- Volg veilige coderingspraktijken.

- Voer regelmatige codebeoordelingen en statische codeanalyse uit om kwetsbaarheden tijdens de ontwikkeling te detecteren.

Testfase

- Implementeer Dynamic Application Security Testing (DAST): Simuleer echte aanvallen op de front-end van de applicatie om kwetsbaarheden te identificeren door onverwachte uitkomsten te analyseren. Deze benadering evalueert de applicatie van buitenaf, door de acties van een kwaadwillende gebruiker na te bootsen.

- Voer handmatige penetratietests uit: Identificeer en los kwetsbaarheden op door middel van simulatie van aanvallen.

- Voer beveiligingsregressietests uit: Verifieer of nieuwe wijzigingen geen nieuwe kwetsbaarheden introduceren.

- Automatiseer testprocessen om beveiligingsbeoordelingen continu te monitoren en te stroomlijnen.

Implementatie fase

- Voer een penetratietestsessie uit vóór de live-implementatie om exploiteerbare kwetsbaarheden te identificeren door middel van gesimuleerde cyberaanvallen.

- Voer aanvullende activiteiten uit zoals:

- Kwetsbaarheidsbeoordeling

- Configuratiemanagement

- Toegangscontroletesten

Onderhoudsfase

- Monitor de software continu op nieuwe beveiligingsbedreigingen.

- Voer uit: Regelmatige security audits, Beoordelingen van gebruikersaccounts en security trainingen om teams op de hoogte te houden van evoluerende bedreigingen.

Door beveiligingstests in elke fase van de SDLC te integreren, kunnen organisaties proactief kwetsbaarheden aanpakken, compliance behouden en robuuste, veilige software leveren.

De gevolgen van het verwaarlozen van security testing

Laten we een scenario overwegen: wat gebeurt er wanneer security testing worden overgeslagen en een product wordt uitgerold met grote kwetsbaarheden?

Stel je de gevolgen voor: het vertrouwen van gebruikers wordt vernietigd wanneer hun gegevens worden gelekt, en de reputatie van het bedrijf krijgt een zware klap. Wat dacht je van de financiële verliezen of de operationele verstoring veroorzaakt door een beveiligingsinbreuk? Het negeren van beveiliging kan ernstige gevolgen hebben, niet alleen voor de software, maar ook voor de organisatie en haar klanten.

Hier zijn enkele voorbeelden van inbreuken die door hackers zijn geëxploiteerd en de verwoestende effecten daarvan:

- Massale financiële verliezen: et grootste geregistreerde financiële verlies door een cyberaanval was bij Equifax, dat naar schatting $1,4 miljard aan schade leed. Vele andere bedrijven hebben soortgelijke financiële repercussies ervaren, wat de kritieke noodzaak voor robuuste beveiligingsmaatregelen benadrukt.

- Gegevensinbreuken: Een significant voorbeeld is de CAM4-gegevensinbreuk in maart 2020, waarbij meer dan 10 miljard gebruikersrecords van het platform voor volwassen webcamstreams werden blootgesteld. Gecompromitteerde informatie omvatte volledige namen, seksuele voorkeuren, chattranscripten, betalingslogboeken, IP-adressen en meer, wat gebruikers in extreem gevaar bracht.

- Bedrijfssluiting: Sommige organisaties herstellen nooit van een cyberaanval. Bijvoorbeeld, Code Spaces werd gedwongen permanent te sluiten na een aanval die het niet kon oplossen.

Het negeren van security testing leidt niet alleen tot technische problemen; het kan resulteren in onomkeerbare schade aan de financiën, reputatie en zelfs het vermogen van een bedrijf om te opereren.

Afsluitende gedachte

Het integreren van security testing in de SDLC is cruciaal voor het creëren van veilige en betrouwbare software, in plaats van te vertrouwen op trial-and-error in een live-omgeving, wat aanzienlijke risico’s met zich meebrengt.

Door beveiligingsproblemen vroeg en continu gedurende het ontwikkelingsproces aan te pakken, kunnen organisaties hun applicaties beschermen tegen potentiële bedreigingen, zorgen voor naleving van regelgeving en hoogwaardige software aan hun gebruikers leveren.